Les bornes de recharge pour voitures électriques vulnérables aux hackers ?

La suite de votre contenu après cette annonce

C’est en tout cas ce que prétend Kaspersky Lab, spécialiste en cybersécurité, qui donne quelques conseils pour rendre la tâche difficile aux pirates du numérique.

Appareils connectés

Parce qu’ils sont connectés, les boîtiers de recharge domestiques pour véhicules électriques et hybrides rechargeables offrent un niveau de confort accru par rapport à une simple prise, qu’elle soit ou non renforcée en prévision d’une livraison constante sur plusieurs heures d’un courant à relativement forte puissance.

Mais le fait de pouvoir contrôler la recharge à distance crée une faiblesse que des personnes mal intentionnées peuvent exploiter. Kaspersky Lab prétend avoir découvert qu’un matériel commercialisé par un fournisseur réputé, sans le nommer, a été détecté comme particulièrement vulnérable aux hackers.

Les risques

Prévenu, le fabricant aurait depuis mieux protégé ses bornes domestiques. Mais un risque potentiel demeure toutefois avec ce matériel de recharge, comme avec tous les appareils que l’on trouve dans une maison et qui échangent des données à distance (thermostats, réfrigérateurs et téléviseurs connectés, par exemple).

Quels risques ? Le premier serait de retrouver sa voiture électrique insuffisamment rechargée le lendemain matin pour assurer l’autonomie nécessaire aux déplacements prévus dans la journée. Pire : Il serait possible de pousser la puissance de recharge du boîtier au maximum, pouvant endommager une partie de l’installation électrique de la maison.

Conseils

A l’attention des électromobiliens concernés, Kaspersky Lab donne quelques conseils : procéder aux mises-à-jour régulières du soft qui pilote la borne domestique, ne pas laisser le mot de passe par défaut ou avoir des identifiants communs entre plusieurs appareils connectés, isoler le réseau domestique intelligent de celui qui sert aux accès Web pour les ordinateurs, tablettes et autres appareils nomades de communication personnels.

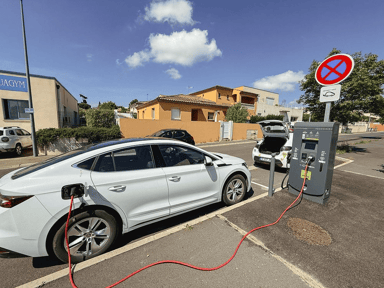

Bornes publiques

Ce n’est pas la première fois que Kaspersky Lab s’intéresse aux infrastructures de recharge pour véhicules électriques et hybrides rechargeables. Il y a tout juste 1 an, le spécialiste en cybersécurité avait mis au jour les risques à l’utilisation, cette fois-ci, des bornes installées dans l’espace public. En cause l’usage du protocole Open Charge Point Protocol qui permet les échanges de données entre les systèmes de gestion de facturation et le point de recharge.

Au risque de reproduire facilement un badge utilisateur d’accès, même en procédant de façon aléatoire, s’ajoute celui de récolter des données ou modifier le pilote de la borne via les ports USB parfois très facilement accessibles sur le matériel. « Il suffit d’y brancher un lecteur flash vide, et les journaux et les données de configuration seront copiés sur le lecteur. A partir de ces données, il est facile d’obtenir l’identifiant et le mot de passe pour le serveur OCPP » et les infos d’identification des utilisateurs précédents, alerte Kaspersky Lab.

« Pire encore, si les données du lecteur sont modifiées et que le lecteur USB est ensuite réinséré sur le point de recharge, ce dernier se met automatiquement à jour et considère les données du lecteur comme sa nouvelle configuration », déplore le spécialiste en cybersécurité. Ce qui « ouvre beaucoup de nouvelles possibilités pour les hackers », prévient-il, se désolant de constater que nombre de stations utilisaient encore début 2018 la version 2012 du protocole OCPP.

La suite de votre contenu après cette annonce

sur l'actualité électrique

Le meilleur d'Automobile Propre, dans votre boite mail !

Découvrez nos thématiques voiture électrique, voiture hybride, équipements & services et bien d’autres

S'inscrire gratuitement

Nos guides

Annonce partenaire

Superchargeurs Tesla : comment ça marche ?

Focus sur Tesla25 septembre 2024

Annonce partenaire